Hello dear friends and welcome back for another Android Diva series blog, today we will resolve HardCoding Issues part 1

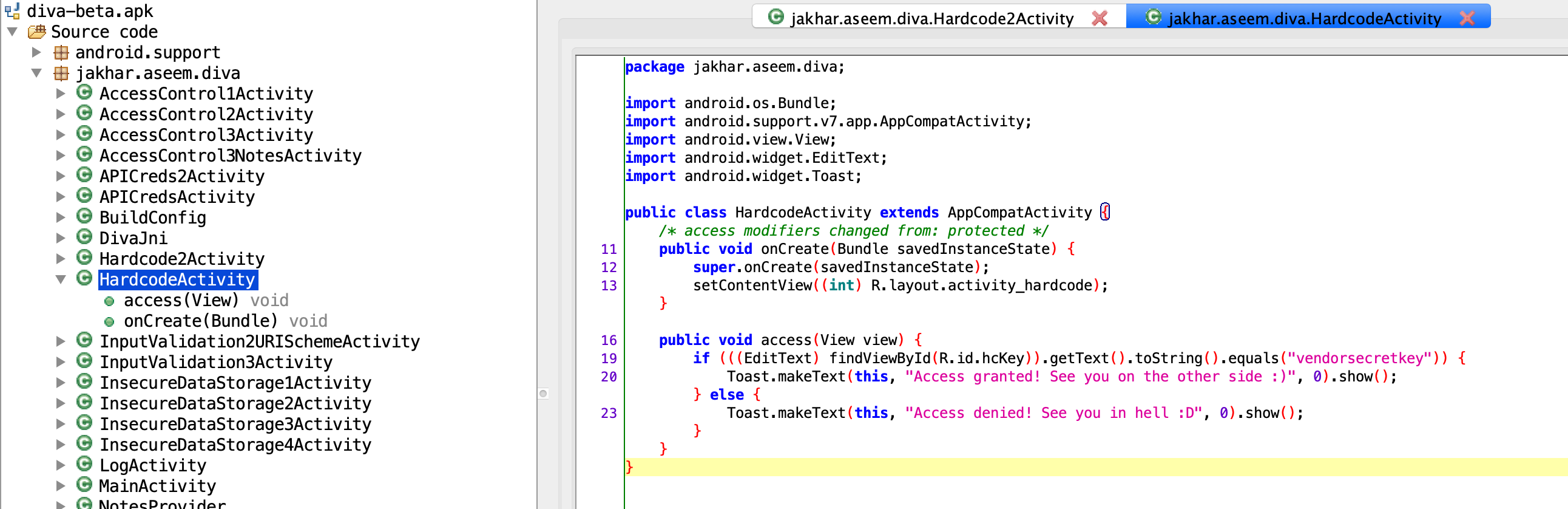

For this exercise we will use jadx.

Drag and drop the Apk file into Jadx then select HardcodeActivity file and fantastic we found the key